2023年数据泄露创下新高

关键要点

数据泄露数量激增:2023年数据泄露达到创纪录的3205起,比以往任何一年都要多,增加了78。供应链攻击成主要入侵渠道:自2018年以来,受影响的组织数量激增2600以上。开源软件OSS受到威胁:90的软件使用开源代码,但恶意攻击案件增加,攻击者使用伪装代码。警报疲劳困扰安全团队:90的安全团队报告虚警数量过多,大部分时间都花在处理低级警报上。CVE数据不可靠:依赖CVE数据评估开源软件安全的做法面临高风险。2023年,根据身份盗窃资源中心ITRC的报告,数据泄露事件达到了前所未有的高点,与零日漏洞和供应链攻击密切相关。报告显示,数据泄露事件激增至3205起,增加了78,远远超出往年。调查还发现,供应链攻击是最主要的入侵方式,自2018年以来,受影响的组织数量增加了2600以上。

根据欧洲网络安全局ENISA最新的报告,软件依赖关系的供应链泄露被评为未来五年内影响最大的威胁。这类攻击通常是由于恶意行为者针对受信任的第三方供应商以获取组织的数据而展开。

值得注意的是,全球90的软件都采用开源代码,这也导致对开放源代码库的攻击事件增加,许多事件涉及到伪装成合法软件包的恶意程序。

一元机场clash 安卓同时,开发人员正面临着大量警报,这些警报并不能有效阻止零日供应链攻击。保护供应链的措施不仅仅是保持软件更新,供应链攻击实际上可能在你更新依赖项的过程中发生,因为攻击者常常利用受信任的软件来嵌入恶意代码。

面临的挑战

挑战描述虚警数量庞大大约90的安全团队报告自己被虚警警报淹没,虚警并不表示实际的安全威胁,但仍需调查。警报数量激增70的IT安全领导者表示,他们每天收到的安全警报数量在过去五年里已超过一倍。调查耗时安全分析师通常花费超过10分钟来调查每个安全警报,导致在潜在无威胁问题上的大量时间消耗。警报被忽视高达30的警报由于数量过多而被忽视或未被调查,增加了错过真正威胁的风险。职业倦怠及留人问题持续的警报涌入加剧了网络安全专业人员的倦怠,进一步加剧了行业内的技能短缺。2024年开发者无法仅依赖CVE评估开源包的安全性

随着警报疲劳问题加重,国家标准与技术研究院NIST在二月中旬停止更新CVE,分析待办事项数量达到15077项。这些待分析的项目中包含了超过50的已知被利用漏洞KEV,缺乏有价值的细节与上下文。这一积压问题进一步削弱了CVE作为评估软件安全的主要手段的可靠性。

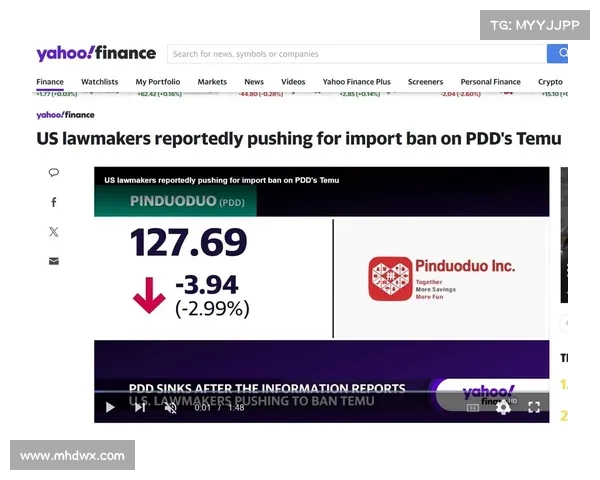

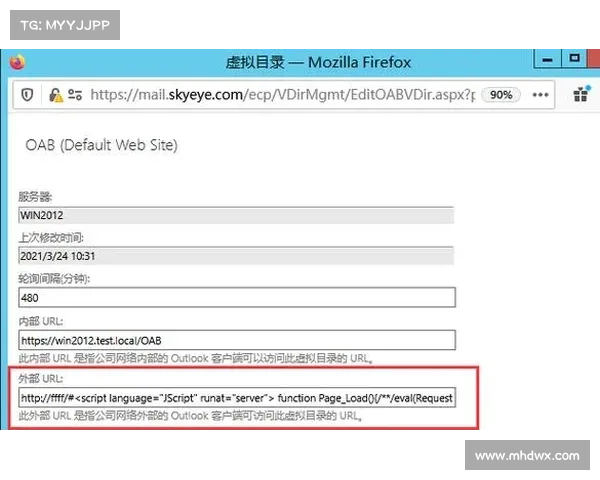

单纯依赖CVE数据来决定开源包安全性的做法,不仅策略不完整,且在最糟糕的情况下会出现灾难性的盲点。例如,2024年3月发生的xzutils攻击,以及同月的PyPI攻击、2023年12月的Ledger攻击,都未能被传统的CVE扫描器检测到,凸显出它们在识别现代威胁时的局限性。

识别恶意意图的优先策略

尽管未修补的漏洞构成了重要安全风险,但单一漏洞被主动利用的可能性差异较大。根据Qualys Threat Research Unit的一份报告,2023年,披露的26447项漏洞中,不到1的漏洞被认为风险最高,并在网络上遭到勒索软件、威胁行为者和恶意软件的实际