AZORult信息盗窃活动:通过HTML走私传递恶意软件

关键要点

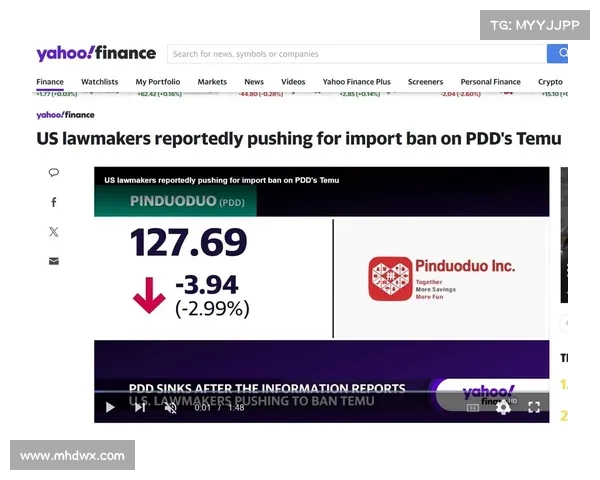

AZORult信息盗窃活动利用假冒Google文档页面进行恶意软件的HTML走私。攻击者通过伪装成合法域名来窃取用户凭证和信用卡信息。HTML走私是一种防御回避技术,旨在绕过阻止风险文件类型的网络控制。强调了采用多层次安全措施的重要性,以防止网络攻击。在最近的网络监测中,发现了一个AUTORULT信息盗窃活动,攻击者创建假冒的Google文档页面,利用HTML走私技术下载恶意软件载荷。根据Netskope Threat Labs在3月15日的博客文章,该活动的目标是通过合法网站如Google Sites窃取用户的凭证和信用卡信息。

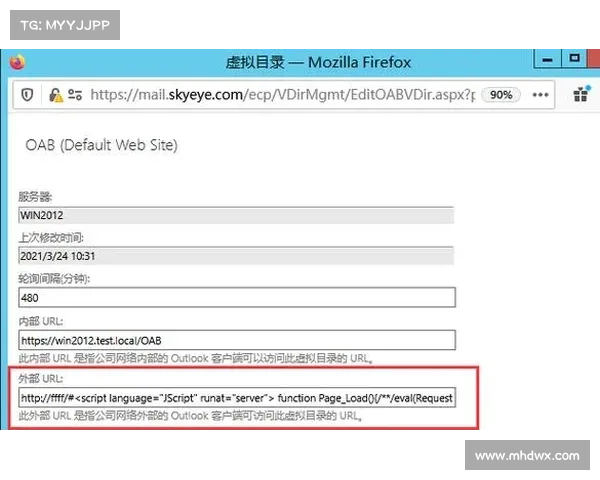

研究人员指出,攻击者通过假冒Google文档页面诱骗用户,使其相信下载的文件来自Google Docs。在观察到的案例中,攻击者通常将恶意载荷嵌入JavaScript代码中,从而绕过网络安全过滤器的检测。

HTML走私:这种利用合法HTML5下载属性和JavaScript blob的技术,旨在在客户端构建恶意载荷,避开标准的网络安全过滤器。

AZORult展示了恶意软件活动不断演变的特性,Patrick Tiquet,Keeper Security的安全与架构副总裁表示,HTML走私的非传统技术使得恶意行为在合法的Google网站中难以被识别。这让攻击者能绕过大多数传统安全措施,包括通常无法识别恶意内容的防火墙。

Tiquet还强调:“HTML走私的防御挑战,使得多层次的安全策略变得尤为重要。组织应确保具备基本的防护措施,包括终端保护平台、网络过滤、电子邮件保护和员工培训。如果网络被网络犯罪分子通过HTML走私侵入,零信任和零知识的网络安全架构将限制坏演员的访问。”

Menlo Security的首席安全架构师Lionel Litty强调,攻击者利用JavaScript进行HTML走私,可以悄无声息地将其恶意载荷通过寻找签名的网络设备“溜”过。“只需少量未编码的JavaScript片段启动整个过程,而这个片段可以轻易变异以避免签名检测”,Litty解释说。此片段通过单独的fetch下载大部分载荷。

虽然这种方法可能不够隐蔽,但它允许在目标解决验证码之前不交付编码的载荷。Litty补充道:“攻击者能够通过JavaScript执行强大的客户端代码,拥有大量技巧进行走私。这促使防御者需要能够检测恶意内容的解决方案,即不是在传输过程中,而是在访问页面的JavaScript执行之后。”

1元机场.comSectigo的产品高级副总裁Jason Soroko补充说,要防御HTML走私,需要一套系统来重新组装JavaScript或HTML编码文件,以寻找恶意软件的特征模式。

Soroko表示:“然而,在这里创新的空间也很大,可以直接在编码文件中寻找模式。如果浏览器可以启用JavaScript或HTML5,或许浏览器有责任在其编码状态下寻找这些恶意载荷。”